SteveJ

V:I:P

- Registriert

- 21 Apr. 2010

- Themen

- 1.228

- Beiträge

- 3.646

- Reaktionen

- 9.483

Dieser Tipp ist für User, für die Begriffe wie IPv4, IPv6 und DNS keine absoluten Fremdwörter sind.

Ansonsten bitte erstmal darüber informieren und/oder jemanden helfen lassen, der sich damit auskennt...

Das gilt so wohl für die "private" Netzwerkumgebung bzw. ein Firmennetzwerk genauso, wie für das Internet.

Webseiten liegen auch auf Servern abgespeichert und haben auch IP-Adressen.

Beispiel: www.celebboard.net: 188.114.96.7 bzw. 2a06:98c1:3120::7

Hier kommt nun das Domain Name System, kurz DNS ins Spiel.

Das DNS ist ein weltweit auf Tausenden von Servern verteilter hierarchischer Verzeichnisdienst, der den Namensraum des Internets verwaltet.

Dieser Namensraum ist in sogenannte Zonen unterteilt, für die jeweils unabhängige Administratoren zuständig sind.

Für lokale Anforderungen – etwa innerhalb eines Firmennetzes – ist es auch möglich, ein vom Internet unabhängiges DNS zu betreiben.

Hauptsächlich wird das DNS zur Umsetzung von Domainnamen in IP-Adressen (forward lookup) benutzt.

Dies ist vergleichbar mit einem Telefonbuch, das die Namen der Teilnehmer in ihre Telefonnummer auflöst.

Das DNS bietet somit eine Vereinfachung, weil Menschen sich Namen weitaus besser merken können als Buchstaben- und Zahlenketten...

Das "Telefonbuch des Internets" stammt aus der Zeit, als dort jeder jedem vertraute und ist heute in Sachen Sicherheit und Privatsphäre absolut kritisch. 🙈

Denn:

Wer DNS-Kommunikation mitlesen kann, sieht unter anderem, welche Internet-Dienste man nutzt...

Und wer sie manipulieren kann, ist in der Lage, beliebige Internet-Zugriffe umzuleiten, also etwa beim Zugriff auf die Webseite der Bank auf eine Phishing-Seite zu schicken, die dann die Zugangsdaten zum Online-Banking abgreift. (sog. Man-in-the-Middle-Angriff)

Das ist erschreckend einfach und passiert ganz real.

Und natürlich werden die öffentlich einsehbaren DNS-Abrufe in großem Stil auf Vorrat gespeichert.

Viele Terabyte-große Datenbanken im Besitz diverser Nachrichtendienste und Sicherheitsfirmen dokumentieren minutiös, wer wann welche Internet-Adressen abgerufen hat.

Das ist die direkte Folge dessen, dass DNS in Sachen Sicherheit über Jahrzehnte hinweg als ungeliebtes Stiefkind behandelt wurde.

Zwar gibt es eine Sicherheitserweiterung namens DNSSEC. Doch die hat sich nach mehr als zehn Jahren immer noch nicht flächendeckend durchgesetzt.

Das liegt daran, dass sie zum einen als kompliziert verschrien ist und zum anderen längst nicht alle drängenden Probleme des Namensdienstes löst.

Doch jetzt tut sich endlich etwas Entscheidendes bei DNS und Sicherheit.

Mit "DNS over TLS" und "DNS over HTTPS" werden derzeit zwei neue Standards durch die Standardisierungsgremien gepeitscht und parallel dazu auch schon aktiv eingesetzt.

Es soll die Privatsphäre der Anwender gegen Lauscher schützen, das Einschleusen manipulierter DNS-Informationen verhindern und nebenbei auch noch den Denial-of-Service-Attacken via DNS ein Ende setzen.

Das Prinzip von DoT ist sehr einfach:

Statt wie bisher über völlig ungesicherte UDP-Kommunikation ruft der Client des Anwenders die DNS-Informationen über eine TCP-Verbindung zum Resolver ab, die via Transport Layer Security authentifiziert und verschlüsselt ist.

So kann der Client (hoffentlich) DNSSEC-validierte Daten vom Nameserver beziehen, ohne dass Dritte mitlesen; DoT und DNSSEC ergänzen sich dabei also.

Dass die Namensauflösung des Resolvers im Klartext erfolgt, stört dabei nur wenig, weil der Urheber der Anfragen nicht mehr ersichtlich ist.

Dass etwa irgendein Telekom-Kunde die Webseite der Deutschen Aids-Hilfe besuchen wollte, ist nicht mehr Privacy-relevant.

Trotzdem gibt es auch bereits Pläne, die Kommunikation zwischen DNS-Resolvern und zuständigen DNS-Servern via DoT zu sichern.

In der Praxis hat DoT noch mit zwei Handicaps zu kämpfen:

Eine ganze Reihe großer DNS-Resolver wie die von Google (8.8.8.8), Cloudflare (1.1.1.1) und Quad9 (9.9.9.9) bieten öffentliche Namensauflösung via DNS over TLS an und validieren die DNS-Informationen auch via DNSSEC.

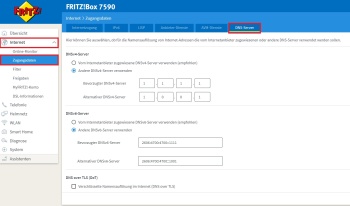

Die alternativen DNSv4- und DNSv6-Server können angepasst werden, es ist aber nicht zwingend erforderlich.

In meinem Fall habe ich die IP-Adressen von Cloudflare eingetragen...

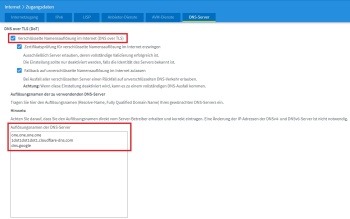

Im zweiten Schritt müssen wir die Verschlüsselte Namensauflösung im Internet (DNS over TLS) aktivieren und Auflösungsnamen von sicheren DNS-Servern eintragen.

In meinem Fall habe ich die Server von Cloudflare und Google angegeben:

Zu guter Letzt können wir die Einstellungen noch prüfen.

Bei der FritzBox sollte unter Internet -> Online-Monitor hinter den genutzten DNS-Servern jetzt (DoT verschlüsselt) stehen.

Schließlich muss man noch die IP-Einstellung am PC überprüfen:

Bei einer automatischen IP-Adresse über DHCP muss man nichts mehr machen.

Hat man aber eine statische IP-Adresse vergeben, muss beim DNS-Server unbedingt die Adresse der Fritzbox eingetragen sein!

Die gängigsten Public DNS-Server:

-------------------

Hab Ihr das alles entsprechend eingestellt, sollte sowohl Eure Privatsphäre vor Lauschern geschützt sein als auch die Einschleusung manipulierter DNS-Informationen (Man-in-the-Middle-Angriff) verhindert werden.

Zudem sollen damit Denial-of-Service-Attacken erschwert werden.

Quellen: IT-Ratgeber, Google, Cloudflare, Quad9, AVM, Wikipedia

Ansonsten bitte erstmal darüber informieren und/oder jemanden helfen lassen, der sich damit auskennt...

Ein paar Infos zur Einleitung:

Jedes Gerät, das sich in einem Netzwerk befindet, hat eine sog. IP-Adresse, entweder im Format IPv4 oder IPv6.Das gilt so wohl für die "private" Netzwerkumgebung bzw. ein Firmennetzwerk genauso, wie für das Internet.

Webseiten liegen auch auf Servern abgespeichert und haben auch IP-Adressen.

Beispiel: www.celebboard.net: 188.114.96.7 bzw. 2a06:98c1:3120::7

Hier kommt nun das Domain Name System, kurz DNS ins Spiel.

Das DNS ist ein weltweit auf Tausenden von Servern verteilter hierarchischer Verzeichnisdienst, der den Namensraum des Internets verwaltet.

Dieser Namensraum ist in sogenannte Zonen unterteilt, für die jeweils unabhängige Administratoren zuständig sind.

Für lokale Anforderungen – etwa innerhalb eines Firmennetzes – ist es auch möglich, ein vom Internet unabhängiges DNS zu betreiben.

Hauptsächlich wird das DNS zur Umsetzung von Domainnamen in IP-Adressen (forward lookup) benutzt.

Dies ist vergleichbar mit einem Telefonbuch, das die Namen der Teilnehmer in ihre Telefonnummer auflöst.

Das DNS bietet somit eine Vereinfachung, weil Menschen sich Namen weitaus besser merken können als Buchstaben- und Zahlenketten...

Das "Telefonbuch des Internets" stammt aus der Zeit, als dort jeder jedem vertraute und ist heute in Sachen Sicherheit und Privatsphäre absolut kritisch. 🙈

Denn:

Wer DNS-Kommunikation mitlesen kann, sieht unter anderem, welche Internet-Dienste man nutzt...

Und wer sie manipulieren kann, ist in der Lage, beliebige Internet-Zugriffe umzuleiten, also etwa beim Zugriff auf die Webseite der Bank auf eine Phishing-Seite zu schicken, die dann die Zugangsdaten zum Online-Banking abgreift. (sog. Man-in-the-Middle-Angriff)

Das ist erschreckend einfach und passiert ganz real.

Und natürlich werden die öffentlich einsehbaren DNS-Abrufe in großem Stil auf Vorrat gespeichert.

Viele Terabyte-große Datenbanken im Besitz diverser Nachrichtendienste und Sicherheitsfirmen dokumentieren minutiös, wer wann welche Internet-Adressen abgerufen hat.

Das ist die direkte Folge dessen, dass DNS in Sachen Sicherheit über Jahrzehnte hinweg als ungeliebtes Stiefkind behandelt wurde.

Zwar gibt es eine Sicherheitserweiterung namens DNSSEC. Doch die hat sich nach mehr als zehn Jahren immer noch nicht flächendeckend durchgesetzt.

Das liegt daran, dass sie zum einen als kompliziert verschrien ist und zum anderen längst nicht alle drängenden Probleme des Namensdienstes löst.

Doch jetzt tut sich endlich etwas Entscheidendes bei DNS und Sicherheit.

Mit "DNS over TLS" und "DNS over HTTPS" werden derzeit zwei neue Standards durch die Standardisierungsgremien gepeitscht und parallel dazu auch schon aktiv eingesetzt.

DNS over TLS

Der noch recht junge Standard DNS over TLS (DoT, RFC 7858) soll drei Probleme von DNS und DNSSEC lösen:Es soll die Privatsphäre der Anwender gegen Lauscher schützen, das Einschleusen manipulierter DNS-Informationen verhindern und nebenbei auch noch den Denial-of-Service-Attacken via DNS ein Ende setzen.

Das Prinzip von DoT ist sehr einfach:

Statt wie bisher über völlig ungesicherte UDP-Kommunikation ruft der Client des Anwenders die DNS-Informationen über eine TCP-Verbindung zum Resolver ab, die via Transport Layer Security authentifiziert und verschlüsselt ist.

So kann der Client (hoffentlich) DNSSEC-validierte Daten vom Nameserver beziehen, ohne dass Dritte mitlesen; DoT und DNSSEC ergänzen sich dabei also.

Dass die Namensauflösung des Resolvers im Klartext erfolgt, stört dabei nur wenig, weil der Urheber der Anfragen nicht mehr ersichtlich ist.

Dass etwa irgendein Telekom-Kunde die Webseite der Deutschen Aids-Hilfe besuchen wollte, ist nicht mehr Privacy-relevant.

Trotzdem gibt es auch bereits Pläne, die Kommunikation zwischen DNS-Resolvern und zuständigen DNS-Servern via DoT zu sichern.

In der Praxis hat DoT noch mit zwei Handicaps zu kämpfen:

- Man kann sich nicht darauf verlassen, dass TCP-Verbindungen auf Port 853 das Netz ungehindert passieren.

Firmen-Firewalls, aber auch Port-Filter in Hotels oder an öffentlichen Hotspots dürften diesen noch recht unbekannten Port häufig blockieren.

Dann bleibt nichts anderes übrig, als auf herkömmliches, ungesichertes DNS via UDP-Port 53 zurückzufallen.

- Außerdem bringt TCP, noch dazu in Kombination mit TLS, einiges an Verwaltungs-Overhead mit sich, der die für zügiges Surfen elementare Namensauflösung einbremst.

Um diesen Effekt zu reduzieren, werden über eine einmal geöffnete DoT-Verbindung möglichst viele DNS-Abfragen abgewickelt.

So fällt der "teure" Verbindungsaufbau von TCP und TLS nicht mehr so sehr ins Gewicht.

Eine ganze Reihe großer DNS-Resolver wie die von Google (8.8.8.8), Cloudflare (1.1.1.1) und Quad9 (9.9.9.9) bieten öffentliche Namensauflösung via DNS over TLS an und validieren die DNS-Informationen auch via DNSSEC.

Nutzer von aktuellen Fritzbox-Modellen, können das bereits aktivieren und nutzen:

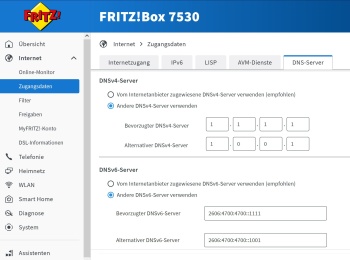

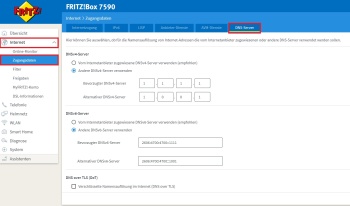

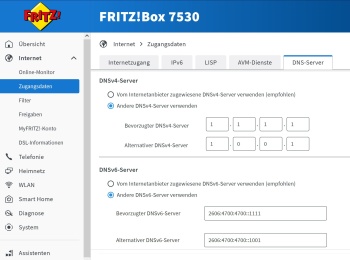

Als erstes mussen man in die DNS-Server Einstellungen der FritzBox wechseln unter Internet -> Zugangsdaten -> DNS-Server.Die alternativen DNSv4- und DNSv6-Server können angepasst werden, es ist aber nicht zwingend erforderlich.

In meinem Fall habe ich die IP-Adressen von Cloudflare eingetragen...

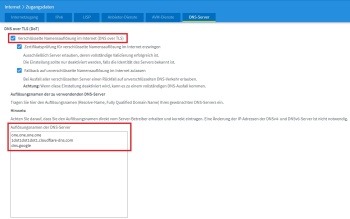

Im zweiten Schritt müssen wir die Verschlüsselte Namensauflösung im Internet (DNS over TLS) aktivieren und Auflösungsnamen von sicheren DNS-Servern eintragen.

In meinem Fall habe ich die Server von Cloudflare und Google angegeben:

- one.one.one.one

- 1dot1dot1dot1.cloudflare-dns.com

- dns.google (optional)

Zu guter Letzt können wir die Einstellungen noch prüfen.

Bei der FritzBox sollte unter Internet -> Online-Monitor hinter den genutzten DNS-Servern jetzt (DoT verschlüsselt) stehen.

Schließlich muss man noch die IP-Einstellung am PC überprüfen:

Bei einer automatischen IP-Adresse über DHCP muss man nichts mehr machen.

Hat man aber eine statische IP-Adresse vergeben, muss beim DNS-Server unbedingt die Adresse der Fritzbox eingetragen sein!

Die gängigsten Public DNS-Server:

| Anbieter | IPv4 | IPv4 (Alternative) | IPv6 | IPv6 (Alternative) | DNS-Server |

|---|---|---|---|---|---|

| 8.8.8.8 | 8.8.4.4 | 2001:4860:4860::8888 | 2001:4860:4860::8844 | dns.google.com dns.google | |

| Cloudflare | 1.1.1.1 | 1.0.0.1 | 2606:4700:4700::1111 | 2606:4700:4700::1001 | one.one.one.one 1dot1dot1dot1.cloudflare-dns.com (dns.google) |

| Quad9 | 9.9.9.9 | 149.112.112.112 | 2620:fe::fe | 2620:fe::9 | dns.quad9.net (dns.google) |

-------------------

Hab Ihr das alles entsprechend eingestellt, sollte sowohl Eure Privatsphäre vor Lauschern geschützt sein als auch die Einschleusung manipulierter DNS-Informationen (Man-in-the-Middle-Angriff) verhindert werden.

Zudem sollen damit Denial-of-Service-Attacken erschwert werden.

Quellen: IT-Ratgeber, Google, Cloudflare, Quad9, AVM, Wikipedia